…sur ce qui nous échappe

Avec l’avènement des Technologies de l’Information et de la Communication (TIC), de nombreuses critiques ont émergé ces dernières années pour dénoncer non seulement l’invasion des écrans dans nos vies mais aussi la tentation, de la part d’intérêts bien compris, de réduire notre quotidien à la captation de nos cerveaux prétendument disponibles pour alimenter des réseaux sociaux, ou pour nous divertir de jeux vidéo, applications mobiles et autres plateformes audiovisuelles. Autant d’outils de communication et de sources de divertissements qui ont en commun de tenter d’accaparer à tout prix notre attention. Dans le domaine des réseaux sociaux et applications mobiles dédiées, les plus imposantes portent les doux noms de Facebook, WhatsApp, Twitter, Instagram, TikTok. Dans l’univers des jeux vidéos, sur le haut du panier du consommateur, nous trouvons les fabricants Tencent Holding, Sony Interactive Entertainment, Microsoft, Activision Blizzard, Electronic Arts (EA). Enfin dans le monde des plateformes audiovisuelles, ce sont Youtube, Netflix, Amazon Prime Video et Disney+ qui dominent très largement le marché. Autant dire que la quasi totalité des usages numériques au quotidien peut se résumer en une grande chasse pour la capture de nos temps de vie et de nos données personnelles issues de nos choix, de nos préférences, de nos identités numériques. Et tout cela à quelles fins ?

Avec l’avènement des Technologies de l’Information et de la Communication (TIC), de nombreuses critiques ont émergé ces dernières années pour dénoncer non seulement l’invasion des écrans dans nos vies mais aussi la tentation, de la part d’intérêts bien compris, de réduire notre quotidien à la captation de nos cerveaux prétendument disponibles pour alimenter des réseaux sociaux, ou pour nous divertir de jeux vidéo, applications mobiles et autres plateformes audiovisuelles. Autant d’outils de communication et de sources de divertissements qui ont en commun de tenter d’accaparer à tout prix notre attention. Dans le domaine des réseaux sociaux et applications mobiles dédiées, les plus imposantes portent les doux noms de Facebook, WhatsApp, Twitter, Instagram, TikTok. Dans l’univers des jeux vidéos, sur le haut du panier du consommateur, nous trouvons les fabricants Tencent Holding, Sony Interactive Entertainment, Microsoft, Activision Blizzard, Electronic Arts (EA). Enfin dans le monde des plateformes audiovisuelles, ce sont Youtube, Netflix, Amazon Prime Video et Disney+ qui dominent très largement le marché. Autant dire que la quasi totalité des usages numériques au quotidien peut se résumer en une grande chasse pour la capture de nos temps de vie et de nos données personnelles issues de nos choix, de nos préférences, de nos identités numériques. Et tout cela à quelles fins ?

Voici pêle-mêle le grand palmarès

Meta (Facebook, WhatsApp, Instagram)

Capitalisation: Environ 975 milliards de dollars

Chiffre d’affaires: 86 milliards de dollars (2021)

Utilisateurs actifs: 2.8 milliards

Apple (Apple TV)

Capitalisation: Environ 2 400 milliards de dollars

Chiffre d’affaires: 128 milliards de dollars (2021)

Utilisateurs actifs: 1.6 milliards

Capitalisation: Environ 53 milliards de dollars

Chiffre d’affaires: 4,4 milliards de dollars (2021)

Utilisateurs actifs: 330 millions

TikTok

Capitalisation: Entreprise chinoise non cotée en bourse

Chiffre d’affaires: non communiqué

Utilisateurs actifs: 1.2 milliards

Tencent Holding

Capitalisation: Environ 686 milliards de dollars

Chiffre d’affaires: 72,2 milliards de dollars (2021)

Utilisateurs actifs: 1.2 milliards

Sony Interactive Entertainment

Capitalisation: Environ 150 milliards de dollars

Chiffre d’affaires: 83 milliards de dollars (2021)

Utilisateurs actifs: 114 millions

Microsoft

Capitalisation: Environ 2 200 milliards de dollars

Chiffre d’affaires: 168 milliards de dollars (2021)

Utilisateurs actifs: 1.3 milliards

Activision Blizzard

Capitalisation: Environ 61 milliards de dollars

Chiffre d’affaires: 8,1 milliards de dollars (2021)

Utilisateurs actifs: 400 millions

Electronic Arts (EA)

Capitalisation: Environ 41 milliards de dollars

Chiffre d’affaires: 6,5 milliards de dollars (2021)

Utilisateurs actifs: 430 millions

Alphabet ex-Google (YouTube)

Capitalisation: Environ 1 800 milliards de dollars

Chiffre d’affaires: 19,8 milliards de dollars (2020)

Utilisateurs actifs: 2 milliards

Netflix

Capitalisation: Environ 280 milliards de dollars

Chiffre d’affaires: 29,6 milliards de dollars (2021)

Utilisateurs actifs: 209 millions

Amazon (Amazon Prime Video)

Capitalisation: Environ 1 700 milliards de dollars

Chiffre d’affaires: 9 milliards de dollars (2020)

Utilisateurs actifs: 200 millions

Disney+

Capitalisation: Environ 362 milliards de dollars

Chiffre d’affaires: 65,4 milliards de dollars (2021)

Utilisateurs actifs: 170 millions

Dans ce dossier nous tenterons d’aborder l’épineuse question de l’impact des usages numériques sur nos vies, ainsi que les initiatives pour tenter d’en récupérer une certaine maîtrise. Que ce soit par des démarches personnelles d’autolimitation du temps d’écran, de réduction de notre dépendance aux réseaux sociaux, ou bien encore de conscientisation de notre utilisation des technologies. Le constat est déjà dressé depuis longue date par les spécialistes de la tech : Nous sommes tous cernés !!! Que nous reste-t’il à faire ?! Certainement de recouvrir et d’assurer la protection de nos données personnelles, de lutter contre la désinformation et la cybercriminalité, de réguler les géants du web, ou encore de favoriser une utilisation plus éthique et responsable de la technologie, autant de démarches entreprises ces dernières années et que nous allons parcourir ensemble…

L’autolimitation du temps d’écran

Notre vie numérique occupe une place de plus en plus importante dans notre vie quotidienne, au point de se la faire drainer et que s’échappe au fur et à mesure la vraie. Les écrans capturent nos regards et deviennent omniprésents, des mobiliers urbains aux encarts publicitaires dans l’espace public, des ordinateurs aux smartphones, en passant par les tablettes et les traditionnelles télévisions, nous les voyons désormais partout même sur de nombreux poignets. Ces technologies se sont incrustées au fil du temps dans les moindres interstices et laisse entrevoir des conséquences non négligeables sur notre santé. Nous allons voir que le temps d’écran que nous octroyons chaque jour (voire chaque nuit :/) peut induire des effets physiologiques qui peuvent facilement mettre à mal notre santé.

Un enjeu de santé publique

D’abord des spécialistes qui se sont penchés sur la question constate que l’utilisation excessive d’écrans peut avoir un impact négatif sur notre santé mentale. Plusieurs études ont mis en lumière une corrélation entre le temps passé devant un écran et l’apparition de symptômes dépressifs, d’anxiété ou de troubles du sommeil. Ce sont avant tout l’usage des réseaux sociaux qui engendre les sources de stress, d’insécurité et de pression sociale, les plus prégnantes, entraînant dans de nombreux cas une diminution de l’estime de soi. Parmi ces études, nous pouvons citer celle menée par une équipe dirigée par Jocelyn Lachance en 2019 visant à explorer les avantages et les risques de l’utilisation des réseaux sociaux sur la santé mentale. Leurs analyses révèlent que les jeunes adultes utilisent les réseaux sociaux principalement pour maintenir des relations sociales, partager des expériences et s’informer sur l’actualité. Cependant, ils ont également identifié plusieurs risques associés à l’utilisation excessive des réseaux sociaux, induisant isolement social, dépendance, comparaison sociale et parfois cyberintimidation. Les participants ont également fait état d’une tendance à l’anxiété liée à leurs usages, surtout les personnes ayant les pratiques les plus intensives. Nous devrions donc interroger les causes de cette tendance. Notre intuition tendrait à reconnaître que la mutation du système économique induite par les mutations des systèmes informationnels alimente nécessairement en retour des pratiques, des comportements voire des stratégies adaptatives. L’économie de l’attention suggère-t-elle dans son fonctionnement une mise en concurrence des individus pour l’accaparement de celle-ci ? Un capitalisme « social » véhiculé par la logique intégrée de ces nouveaux moyens de transaction !? Du nombre d’amis au nombre de followers, du nombre de vues au nombre d’abonnés, combien d’indicateurs de popularités, de vecteurs de légitimation, de graphiques d’audience, de monétarisations cachées… Tant de raisons et de passions se rejoignent dans ces lieux d’un nouveau genre à portée indéfinie… N’y-a-t-il pas là matière à réflexion sur les véritables causes des risques sur la santé mentale de nos contemporains que constatent les spécialistes ?

Concomitamment à ce phénomène, l’utilisation excessive d’écrans tend à affecter notre capacité de concentration. De régulières notifications, publicités et messages instantanés peuvent nous distraire de nos tâches et nous empêcher de travailler de manière efficiente en maintenant notre attention sur l’activité principale en cours. Qui ne s’est pas retrouvé à vouloir terminer une tâche avant l’heure dite et constater l’heure passée s’être fait phagocyter de précieux quarts d’heure pour cause de déconcentration liée à la notification de telle ou telle nouvelle, telle ou telle vidéo, telle ou telle dynamique de groupe, tel ou tel message urgent. Cela questionne notre capacité actuelle à pouvoir nous dédier pleinement à une activité choisie sans être interféré par quelconque élément extérieur. Dans un monde où se mène une lutte sans merci pour l’accaparement de notre attention, tous les moyens sont permis pour nous faire perdre notre concentration dans le seul but de nous divertir. Et donc quels impacts réels sur nos capacités productives ?

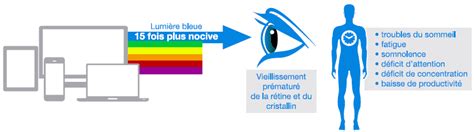

Par ailleurs, des études ont mis en exergue les effets de la lumière bleue des écrans sur la qualité du sommeil chez l’adulte. Elles ont notamment montré que l’utilisation des écrans avant le coucher peut perturber la production de mélatonine et affecter les rythmes circadiens. ceux-ci désignent un cycle biologique d’environ 24 heures qui régule les fonctions physiologiques, les schémas de sommeil et d’éveil, ainsi que d’autres processus chez de nombreux organismes, y compris les êtres humains. La perturbation de ce cycle peut entraîner des troubles tels que des difficultés d’endormissement, une fragmentation du sommeil et une somnolence diurne. L’arrivée massive des smartphones, tablettes et liseuses a entrainé une modification progressive de nos pratiques au moment du coucher, souvent dernier objet que nous tenons en main. Sans filtre adapté, la puissance de leur luminance combinée à l’effet néfaste du spectre bleue de la lumière, peut occasionner des troubles visuels importants, tels des dessèchements oculaires et l’endommagement des rétines. Autant dans les années 90, nombre de pays ont adopté des dispositions importantes pour limiter les volumes des baladeurs et autres lecteurs mp3 et ce à des fins de santé publique. Comparativement qu’en est-il des normes sur la « lumière bleue » des écrans et des préventions aux usages mise en place par les pouvoirs publics ? Pas grand chose… L’ANSES a publié en 2019 des recommandations visant à réduire l’exposition à la lumière bleue, notamment le soir et avant le coucher, afin de prévenir les effets potentiels sur le sommeil et la santé. Ces recommandations incluent la réduction du temps d’exposition aux écrans le soir, l’utilisation de modes de réduction de la lumière bleue sur les appareils électroniques et l’adoption de bonnes pratiques en matière d’éclairage domestique. Voilà c’est tout… Si peu…

Des solutions pour nous aider à changer d’ère

Avant toute autre démarche, et tout simplement, pour notre équilibre mental, nous ne pouvons que tous nous encourager à privilégier l’alternance d’activités qui ne nécessitent pas l’usage d’écrans, telles que la lecture, la méditation, le jardinage, les activités physiques ou bien encore la socialisation en vis-à-vis en rendant visite à des amis, en papotant avec nos collègues lors de pauses, ou bien encore en fréquentant des lieux gorgés de vie tant des tiers-lieux, des ressourceries, que des associations défendant telles ou telles causes  écologiques ou sociales. Rien de mieux pour nous ressourcer et envisager une vie équilibrée et saine, entre nos aspirations très individuées à tendance autocentrées et des considérations davantage collectives à portées polycentrées. De surcroît, passer du temps en pleine nature ne peut avoir qu’un impact positif sur notre santé mentale. Pour s’en assurer, il suffit de parcourir la liste des nouveaux métiers dits thérapeutiques proposant des activités encadrées en milieu naturel hors de l’urbain. Un marché florissant que nous vous invitons à découvrir par vous-même, si vous en avez le goût… Qui sait ? L’avenir de l’hygiène de vie passera-t-il peut-être par ces « nouveaux » métiers…

écologiques ou sociales. Rien de mieux pour nous ressourcer et envisager une vie équilibrée et saine, entre nos aspirations très individuées à tendance autocentrées et des considérations davantage collectives à portées polycentrées. De surcroît, passer du temps en pleine nature ne peut avoir qu’un impact positif sur notre santé mentale. Pour s’en assurer, il suffit de parcourir la liste des nouveaux métiers dits thérapeutiques proposant des activités encadrées en milieu naturel hors de l’urbain. Un marché florissant que nous vous invitons à découvrir par vous-même, si vous en avez le goût… Qui sait ? L’avenir de l’hygiène de vie passera-t-il peut-être par ces « nouveaux » métiers…

Outre ces coupures radicales avec l’écran, il existe plusieurs façons de limiter notre temps passé les yeux rivés sur lui. Cela commence par la prise de conscience de nos utilisations et de nos habitudes quotidiennes. Nous entendons déjà les réactions… Facile à dire, plus difficile à faire ! Il est vrai… Pour nous épauler, il est toujours possible d’utiliser des applications telles que RescueTime, Moment ou Offtime pour suivre notre temps d’écran et identifier les moments où nous sommes en train de dépasser les bornes et nous rendre vulnérable. L’estime de soi commence sûrement par la prise en compte de la nécessité de satisfaire nos propres besoins vitaux, par et pour nous mêmes, afin d’assurer le maintien de notre bonne santé et la quiétude de notre entourage.

Nous pouvons également fixer des limites de temps pour l’utilisation d’écrans. Par exemple, nous pouvons décider de ne pas utiliser notre téléphone portable pendant les repas, ou de ne pas utiliser d’écran après une certaine heure le soir, ou pour les plus résolus d’entre nous, surtout les plus addicts, de couper la connexion pendant de longues semaines et réapprendre à vivre sans leur omniprésence.

Pour en finir avec les déconcentrations intempestives, il est également possible de tout simplement désactiver les notifications inutiles ou de limiter le temps que nous passons sur les réseaux sociaux. Nous sommes bien conscients de la difficulté que représente tel engagement au regard des tendances lourdes (parfois sournoises) mises en œuvre pour l’accaparement de nos attentions. Mais il est de notre responsabilité de ne pas évincer la question…

De la réduction de nos dépendances

sur nos vies privées

Les réseaux sociaux sont devenus une partie intégrante de notre vie quotidienne, leur omniprésence soulève de nombreux risques principalement en ce qui concerne la vie privée. Les entreprises de réseaux sociaux collectent des données sur nos préférences, nos comportements et nos opinions, et les utilisent pour nous cibler de leurs publicités dites personnalisées. Cette collecte de données, souvent opérée de manière dissimulée et sans consentement explicite des utilisateurs, pousse une majorité d’entre nous à nous indigner du manque de protection de nos vies privées en ligne. Selon une enquête de la CNIL (Commission Nationale de l’Informatique et des Libertés) publiée en 2019, 75% des Français sont préoccupés par la protection de leurs données personnelles en ligne. Celle-ci révèle également que 74% des personnes interrogées estiment ne pas avoir de contrôle sur l’utilisation de leurs données et 79% se sentent surveillées lorsqu’elles naviguent sur Internet.

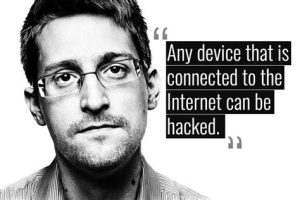

Pour l’Histoire avec un grand « H », Edward Snowden, un ancien employé de la NSA, a révélé en 2013 l’existence d’un programme de surveillance de masse mené par l’agence de renseignement américaine. Ce programme, au nom évocateur de PRISM, permettait à la NSA de collecter de grandes quantités de données sur les citoyens américains et potentiellement sur le monde entier (tout individu ayant un lien avec un ressortissant US ou une entreprise états-unienne). Cela passait notamment par le stockage d’e-mails, de conversations en ligne, d’images, de vidéos, d’historiques de navigation et de données de géolocalisation.

Pour l’Histoire avec un grand « H », Edward Snowden, un ancien employé de la NSA, a révélé en 2013 l’existence d’un programme de surveillance de masse mené par l’agence de renseignement américaine. Ce programme, au nom évocateur de PRISM, permettait à la NSA de collecter de grandes quantités de données sur les citoyens américains et potentiellement sur le monde entier (tout individu ayant un lien avec un ressortissant US ou une entreprise états-unienne). Cela passait notamment par le stockage d’e-mails, de conversations en ligne, d’images, de vidéos, d’historiques de navigation et de données de géolocalisation.

PRISM fonctionnait en recueillant des informations auprès de grandes entreprises technologiques telles que Google, Facebook, Microsoft, Yahoo et Apple, contraintes par la loi (Patriot Act) d’autoriser l’accès de la NSA à leurs serveurs pour collecter les données de leurs utilisateurs. Cette surveillance massive a soulevé de sérieuses préoccupations, notamment en ce qui concerne la collecte de données sur des personnes n’ayant aucun lien de près ou de loin avec des activités criminelles ou terroristes. En outre, Snowden a également révélé l’existence d’autres programmes de surveillance menés par la NSA, tels que XKeyscore, qui permettrait de rechercher et de filtrer de grandes quantités de données collectées, et PRISM/US-984XN, qui aurait fourni des données en temps réel sur les communications électroniques des personnes ciblées.

Après les révélations de Snowden sur ces programmes de surveillance de la NSA, il y eut une réaction internationale contre ces pratiques de surveillance massive et illégale. Aux États-Unis, ce scandale politique a conduit à la réforme de certaines lois sur la surveillance, notamment la loi USA Freedom Act en 2015, qui a modifié les pouvoirs de la NSA et renforcé les protections de la vie privée des citoyens américains. Malgré ces réformes, il est largement admis que la NSA continue de mener des programmes de surveillance de grande envergure, bien qu’il soit difficile d’obtenir des informations précises sur l’étendue et la nature de ces programmes à l’international.

Néanmoins, des informations fournies par Mark Mazzetti, Adam Goldman, Ronen Bergman et Nicole Perlroth dans le New York Times le 30 janvier 2019 indiquent que d’anciens employés de la NSA auraient été impliqués dans le programme Project Raven pour le compte des Émirats Arabes Unis. Ce dispositif secret aurait permis l’accès aux serveurs de grandes entreprises technologiques telles que Facebook et Amazon afin d’obtenir des données personnelles sur leurs utilisateurs. Ces allégations soulèvent de sérieuses préoccupations concernant la protection de la vie privée, la défense de la propriété intellectuelle et le respect des droits civils. De plus récentes révélations sur des préoccupations encore plus prégnantes concernent le logiciel espion Pegasus développé par le NSO Group. Ce logiciel aurait été utilisé par des gouvernements pour espionner des individus, y compris des journalistes, des militants des droits de l’homme et d’autres personnalités, en exploitant les vulnérabilités de leurs appareils mobiles.

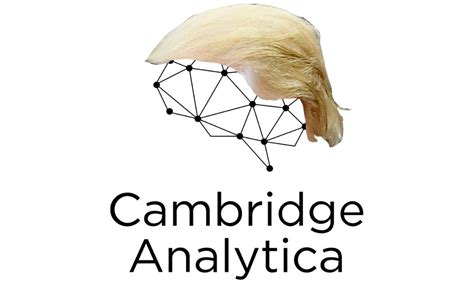

Autre cas de dérive numérique, en 2018, avec le scandale de Cambridge Analytica qui a mis en lumière les pratiques de collecte de données de Facebook et leur utilisation dans le cadre de la manipulation de l’opinion publique en période de scrutin présidentiel aux USA. Il convient également de souligner que les conditions d’utilisation des plateformes de réseaux sociaux stipulent généralement que les usagers acceptent la collecte de leurs données lorsqu’ils utilisent ces plateformes. Cependant, cette acceptation est souvent implicite et difficile à comprendre pour l’internaute lambda. Et si on considère pleinement la portée et la quantité de données collectées par ces entreprises, pouvant ainsi détourner des centaines de milliers voire des millions d’intentions de votes, cela exige en retour des régulations institutionnelles fortes.

Décentralisons et déMAAAMons le numérique !

Les réseaux sociaux décentralisés sont une alternative crédible aux réseaux sociaux centralisés et gagne à cet égard en notoriété ces dernières années. Ils permettent aux utilisateurs de garder le contrôle sur leurs données en les stockant sur leurs propres serveurs plutôt que sur des serveurs centralisés. Comme nous l’avons vu précédemment, les entreprises ne laissent pas si facilement transparaître aux yeux du grand public leurs pratiques en coulisse ou leurs recettes de cuisine, directives sur le secret des affaires oblige. A contrario, les alternatives que nous allons vous présenter offrent par leur conception plus de transparence sur la manière dont les données sont collectées et utilisées, et n’usent pas de filtres autocentrés ouvrant ainsi une plus grande diversité de points de vue selon le tempérament et l’intention de l’utilisateur.

Parmi ces alternatives, nous pouvons citer Fediverse (contraction de « federation » et « universe »), qui regoupe un ensemble de réseaux sociaux décentralisés communiquant entre eux à travers des protocoles standardisés leur permettant leur interopérabilité.

Parmi ces réseaux sociaux, nous pouvons trouver :

Mastodon est un réseau social décentralisé qui a été créé en 2016 par Eugen Rochko. Il fonctionne comme Twitter, mais avec une interface quelque peu différente. Les utilisateurs peuvent créer des comptes, publier des messages courts appelés « toots » et interagir avec les autres utilisateurs de la plateforme en suivant leurs comptes. Mastodon est décentralisé, ce qui signifie qu’il n’y a pas de serveur central unique contrôlant l’ensemble du réseau, mais plutôt une multitude d’instances gérées par des individus et des organisations.

Mastodon est un réseau social décentralisé qui a été créé en 2016 par Eugen Rochko. Il fonctionne comme Twitter, mais avec une interface quelque peu différente. Les utilisateurs peuvent créer des comptes, publier des messages courts appelés « toots » et interagir avec les autres utilisateurs de la plateforme en suivant leurs comptes. Mastodon est décentralisé, ce qui signifie qu’il n’y a pas de serveur central unique contrôlant l’ensemble du réseau, mais plutôt une multitude d’instances gérées par des individus et des organisations.

Il a gagné en popularité en raison de sa philosophie décentralisée et de son engagement en faveur de la liberté d’expression. Les utilisateurs sont libres de créer leurs propres instances, ce qui signifie qu’ils peuvent choisir leur propre politique de modération et de censure. Les instances les plus populaires sont souvent axées sur des intérêts spécifiques, tels que la technologie, la politique, les arts et la culture.

Bien que le nombre d’utilisateurs actifs varie en fonction des instances, selon le site instances.social, qui répertorie les instances Mastodon les plus populaires, le nombre total d’utilisateurs actifs sur toutes les instances serait d’environ 2,5 millions en mai 2023. Cela peut sembler relativement faible en comparaison des 333 millions d’utilisateurs de Twitter, mais reste significatif pour un réseau social décentralisé relativement nouveau.

Mastodon offre également une alternative aux utilisateurs qui cherchent à éviter les pratiques d’entreprise controversées de certaines des grandes plateformes de médias sociaux. Avec lui, les utilisateurs ont un plus grand contrôle sur leur vie privée et leurs données personnelles, ainsi que sur la façon dont leurs messages sont modérés. Il est donc un exemple de l’essor des réseaux sociaux décentralisés, qui promettent de donner plus de pouvoir aux utilisateurs et de réduire la concentration de la puissance entre les mains de quelques grandes entreprises.

Diaspora quant à lui est un réseau social alternatif lancé en 2010, qui offre une interface similaire à Facebook. Mais contrairement à lui, Diaspora est décentralisé, ce qui signifie qu’il n’y a pas de serveurs centraux gérés par une seule et même entreprise. Au lieu de cela, Diaspora est géré par un réseau de serveurs décentralisés appelés « pods ». Les utilisateurs peuvent choisir de s’inscrire sur un pod existant ou d’en héberger un eux-mêmes sur leur propre serveur et de l’ouvrir à sa communauté ensuite.

Diaspora quant à lui est un réseau social alternatif lancé en 2010, qui offre une interface similaire à Facebook. Mais contrairement à lui, Diaspora est décentralisé, ce qui signifie qu’il n’y a pas de serveurs centraux gérés par une seule et même entreprise. Au lieu de cela, Diaspora est géré par un réseau de serveurs décentralisés appelés « pods ». Les utilisateurs peuvent choisir de s’inscrire sur un pod existant ou d’en héberger un eux-mêmes sur leur propre serveur et de l’ouvrir à sa communauté ensuite.

Il offre des fonctionnalités similaires à Facebook, comme la possibilité de suivre des personnes, de publier du contenu, de partager des photos et des vidéos, et de participer à des groupes. Toutefois, contrairement à Facebook, Diaspora met l’accent sur la vie privée et la sécurité des données. Les utilisateurs ont un contrôle total sur leurs données et peuvent décider de les exporter ou même, le cas échéant, de les supprimer.

En utilisant des technologies de cryptage et des protocoles de sécurité avancés, Diaspora protège les données des utilisateurs contre les intrusions et les cyberattaques. De plus, en étant décentralisé, il est plus difficile pour les entreprises ou les gouvernements de collecter des données sur les utilisateurs car, et c’est très important, encore une fois, il n’y a pas de serveur centralisé qui stocke toutes les données des utilisateurs.

Bien que Diaspora ne soit pas aussi populaire que Facebook, il offre une alternative viable pour les personnes soucieuses de leur vie privée et de la sécurité de leurs données en ligne.

PeerTube est une plateforme de partage de vidéos décentralisée, libre et open source qui se veut une alternative à des plateformes centralisées telles que YouTube. Contrairement à ces dernières, les vidéos sur PeerTube ne sont pas stockées sur un seul serveur, mais sur un réseau de serveurs PeerTube connectés entre eux. Cette architecture décentralisée offre plusieurs avantages, notamment une plus grande résilience et une plus grande autonomie pour les utilisateurs et les créateurs de contenu.

PeerTube est une plateforme de partage de vidéos décentralisée, libre et open source qui se veut une alternative à des plateformes centralisées telles que YouTube. Contrairement à ces dernières, les vidéos sur PeerTube ne sont pas stockées sur un seul serveur, mais sur un réseau de serveurs PeerTube connectés entre eux. Cette architecture décentralisée offre plusieurs avantages, notamment une plus grande résilience et une plus grande autonomie pour les utilisateurs et les créateurs de contenu.

Le fonctionnement de PeerTube repose sur des instances, qui sont des serveurs PeerTube autonomes hébergeant des vidéos et permettant aux utilisateurs de les consulter. Chaque instance PeerTube est gérée par une communauté et a sa propre politique en matière de modération et de contenu autorisé. Ainsi, les utilisateurs peuvent choisir de s’inscrire sur l’instance qui correspond le mieux à leurs besoins et à leurs valeurs, et partager ainsi leur contenu sereinement.

Lorsqu’un utilisateur publie une vidéo sur une instance, celle-ci est disponible pour tous les utilisateurs du réseau PeerTube. Lorsqu’un utilisateur consulte une vidéo, son lecteur vidéo se connecte à l’instance qui héberge la vidéo et la diffuse en streaming. Si l’instance d’origine de la vidéo est hors ligne ou ne peut pas être contactée, d’autres instances du réseau peuvent prendre le relais pour diffuser la vidéo. Ce système permet une grande disponibilité des vidéos, même en cas de défaillance de l’instance d’origine.

En somme, PeerTube est une alternative décentralisée aux plateformes hégémoniques de partage vidéos. Elle offre une plus grande résilience, une plus grande autonomie et une plus grande liberté de choix pour les utilisateurs et les créateurs de contenu. Mais reconnaissons tout de même que leur taux de fréquentation reste à l’heure actuelle extrêmement faible au regard de ceux de plateformes audiovisuelles gratuites comme Youtube, Dailymotion, ou même Vimeo. Sans compter ici les plateformes de films, anims, talk show, émissions ou séries à la demande que nous avons déjà évoqué plus haut dans ce dossier. Restons lucides… tout cela ne reste que des gouttes d’autonomie dans un océan de concentrations.

La protection de nos données personnelles

Mangez-moi ! Mangez-moi ! Mangez-moi !

Bon nombre de nos données dites personnelles sont actuellement collectées massivement par les entreprises de la tech. Celles-ci les utilisent officiellement pour cibler l’utilisateur de publicités correspondant à son profil personnalisé. Ce qui est moins su c’est que ces données peuvent également être revendues à des tiers, voire même piratées. Nous avons en mémoire les victimes de tels déboires, parmi lesquelles la compagnie d’assurance Capital One qui en 2019 a subi un piratage massif de ses serveurs exposant les données de plus de 100 millions de ses clients aux États-Unis et au Canada. Les données volées comprenaient des noms, des adresses, des numéros de téléphone, des adresses e-mail et des numéros de sécurité sociale. De quoi avoir froid dans le dos. Pour vous éclairer sur ces pratiques, nous allons abordé ensemble les moyens couramment utilisés par les entreprises pour collecter les données personnelles.

Tout d’abord, les sites web et les applications mobiles utilisent depuis belle lurette les cookies pour enregistrer les habitudes de navigation des utilisateurs et stocker des données sur leur comportement en ligne. Mais depuis lors de nombreuses techniques dites de tracking ont émergé telles que les pixels de suivi, les balises web et les scripts, qui permettent de collecter des données de navigation sur le web, y compris des informations sur les pages visitées, les clics effectués et les préférences de navigation. Quant aux réseaux sociaux et aux moteurs de recherche, il est de notoriété publique que leur business plan repose principalement sur la captation de données d’utilisateurs portant notamment sur leurs intérêts, leurs préférences et leurs amis à des fins de profilage et de revente de ceux-ci en vue de ciblage publicitaire dit personnalisé.

Il est légal que les entreprises puissent acheter des données auprès de fournisseurs tiers, tels que des entreprises de marketing ou des agrégateurs de données, dès lors que l’utilisateur a été informé et qu’il a explicitement accordé son consentement. Ces fournisseurs collectent des données à partir de diverses sources, telles que des sondages, des enquêtes en ligne et des données de transactions. Les données achetées peuvent inclure des informations sur les habitudes d’achat des consommateurs, leurs intérêts et leurs préférences. Ainsi la société de marketing Acxiom a été critiquée pour avoir vendu des données personnelles à des tiers, y compris des entreprises de courtage de données, sans le consentement de ses clients. Ces données comprenaient des informations sur leurs centres d’intérêt, leurs habitudes d’achat et leur localisation géographique. Autant d’informations cruciales pour enrichir le marché…

Avec l’essor des objets connectés, de nombreuses données sensibles telles que la localisation, les habitudes alimentaires, l’activité physique et les conversations privées peuvent être collectées en temps réel. Cela soulève des préoccupations quant à la protection des données personnelles et à la vie privée, en particulier si ces données sont utilisées à des fins commerciales sans le consentement ou la connaissance des individus concernés. En 2018, une enquête menée par l’Electronic Frontier Foundation a révélé que des montres connectées pour enfants collectaient des données dites sensibles, telles que leurs localisations et les messages échangés entre eux, pour les envoyer et les stocker sur des serveurs… en Chine !!! Réputée pour sa défense des droits humains… Dans ce cas, il est fort légitime même de s’interroger sur le respect de la convention des droits de l’enfant face à de telles pratiques.

En 2019, l’ONG Privacy International a publié un rapport sur la collecte de données par les assistants vocaux d’Amazon, Google et Apple, et a ainsi mis en évidence que ces appareils lancent et enregistrent régulièrement des conversations privées sans le consentement des utilisateurs. Les applications mobiles telles Facebook, Google Maps, WhatsApp, Tinder peuvent également collecter des données à caractère personnel, telles que les contacts, les messages, les préférences, l’historique de navigation sur Internet voire la géolocalisation. L’enquête menée en 2021 dans le cadre de l’examen annuel de l’application du règlement général sur la protection des données (RGPD) de l’Union européenne a confirmé que de nombreuses applications mobiles collectent actuellement des données sensibles sans exigence du consentement des utilisateurs. Les conclusions de l’enquête ont appelé les entreprises à se conformer aux règles de protection des données pour garantir la protection de la vie privée des individus. Cet appel aura-t-il été entendu et provoqué quelconque impact sur ce type de pratiques ? On attend toujours des mesures sérieuses en la matière en découvrant les agissements de NSO et l’avènement des intelligences artificielles…

En 2019, l’ONG Privacy International a publié un rapport sur la collecte de données par les assistants vocaux d’Amazon, Google et Apple, et a ainsi mis en évidence que ces appareils lancent et enregistrent régulièrement des conversations privées sans le consentement des utilisateurs. Les applications mobiles telles Facebook, Google Maps, WhatsApp, Tinder peuvent également collecter des données à caractère personnel, telles que les contacts, les messages, les préférences, l’historique de navigation sur Internet voire la géolocalisation. L’enquête menée en 2021 dans le cadre de l’examen annuel de l’application du règlement général sur la protection des données (RGPD) de l’Union européenne a confirmé que de nombreuses applications mobiles collectent actuellement des données sensibles sans exigence du consentement des utilisateurs. Les conclusions de l’enquête ont appelé les entreprises à se conformer aux règles de protection des données pour garantir la protection de la vie privée des individus. Cet appel aura-t-il été entendu et provoqué quelconque impact sur ce type de pratiques ? On attend toujours des mesures sérieuses en la matière en découvrant les agissements de NSO et l’avènement des intelligences artificielles…

On aura compris, que pris bout à bout, la collecte de données personnelles peut être utilisée à des fins de surveillance de masse. En 2021, Access Now, un groupe de défense des droits numériques assez influent, a publié un rapport alarmant sur la surveillance de masse à l’échelle mondiale. Celui-ci montrait que les gouvernements ont de plus en plus recours à la collecte et à l’utilisation de données personnelles pour surveiller leurs citoyens. Dans de nombreux pays, cette pratique est même devenue courante, avec des gouvernements utilisant des technologies telles que la reconnaissance faciale, les drones, les systèmes de surveillance de masse basés sur l’IA et d’autres technologies de pointe pour collecter des données sur les citoyens. Comme nous l’avons indiqué plus haut, ces données peuvent inclure des informations personnelles telles que la localisation, les contacts, les données biométriques et les activités en ligne. Nous voilà donc tous prévenus ! (Gloups)

Mais la collecte de données personnelles ne se limitent pas uniquement aux seules risques de violation de la vie privée ou de surveillance de masse par les gouvernements… non non non… elle s’étend également à des activités criminelles à portée internationale pratiquant le vol d’identité, la fraude et le harcèlement en ligne. Les données personnelles, comme les informations de  compte bancaire, les numéros de carte de crédit, les adresses et les numéros de téléphone, peuvent être utilisées pour compromettre l’intégrité des victimes mais aussi commettre des crimes tels que des fraudes financières. Nous savons qu’il peut être aisé pour des cybercriminels d’accéder à des données personnelles stockées sur des serveurs mal protégés ou de pirater des comptes en ligne pour voler des informations sensibles. De nombreux cas de vols d’identité à des fins d’obtention de crédits frauduleux ont été révélé par la presse. Dans de tels cas, les cybercriminels tentent de voler les informations personnelles d’une personne, telles que son nom, son adresse, son numéro de sécurité sociale, son numéro de carte de crédit, son numéro de compte bancaire, etc., pour obtenir des crédits frauduleux. Ils peuvent également ouvrir des comptes de crédit ou de prêt en utilisant ces informations et accumuler des dettes en utilisant le nom de la victime. Les victimes peuvent ne pas être conscientes de ces activités frauduleuses jusqu’à ce qu’elles reçoivent des factures de crédit ou de prêt pour des comptes qu’elles n’ont jamais ouverts ou pour des achats qu’elles n’ont jamais effectués. Aïe ! Aïe ! Aïe !

compte bancaire, les numéros de carte de crédit, les adresses et les numéros de téléphone, peuvent être utilisées pour compromettre l’intégrité des victimes mais aussi commettre des crimes tels que des fraudes financières. Nous savons qu’il peut être aisé pour des cybercriminels d’accéder à des données personnelles stockées sur des serveurs mal protégés ou de pirater des comptes en ligne pour voler des informations sensibles. De nombreux cas de vols d’identité à des fins d’obtention de crédits frauduleux ont été révélé par la presse. Dans de tels cas, les cybercriminels tentent de voler les informations personnelles d’une personne, telles que son nom, son adresse, son numéro de sécurité sociale, son numéro de carte de crédit, son numéro de compte bancaire, etc., pour obtenir des crédits frauduleux. Ils peuvent également ouvrir des comptes de crédit ou de prêt en utilisant ces informations et accumuler des dettes en utilisant le nom de la victime. Les victimes peuvent ne pas être conscientes de ces activités frauduleuses jusqu’à ce qu’elles reçoivent des factures de crédit ou de prêt pour des comptes qu’elles n’ont jamais ouverts ou pour des achats qu’elles n’ont jamais effectués. Aïe ! Aïe ! Aïe !

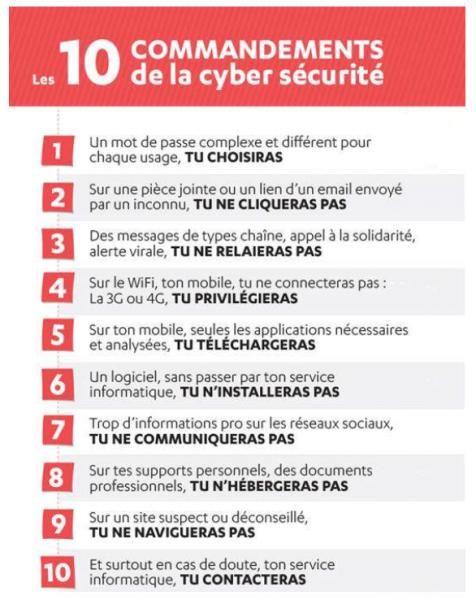

Des outils pour nous en protéger

Il est crucial que les utilisateurs prennent des mesures pour sécuriser leur vie privée en ligne et soient conscients des risques liés à la collecte de données. La première étape consiste à utiliser des mots de passe forts, composés d’au moins 12 caractères, incluant des lettres majuscules et minuscules, des chiffres et des caractères spéciaux tels que @, !, etc. Il est également important de chiffrer les données sensibles en utilisant des protocoles tels que AES ou RSA, de limiter la quantité d’informations partagées en ligne, notamment en évitant de divulguer des informations personnelles et confidentielles telles que les coordonnées bancaires, les numéros de sécurité sociale et les mots de passe. Il est également essentiel de vérifier la sécurité des sites web et des applications, en s’assurant qu’ils utilisent un protocole HTTPS et qu’ils disposent d’un certificat SSL valide. Il est également conseillé de télécharger uniquement des applications à partir de sources fiables et de comprendre les paramètres de confidentialité des différentes applications et services en ligne que nous utilisons.

Il est crucial que les utilisateurs prennent des mesures pour sécuriser leur vie privée en ligne et soient conscients des risques liés à la collecte de données. La première étape consiste à utiliser des mots de passe forts, composés d’au moins 12 caractères, incluant des lettres majuscules et minuscules, des chiffres et des caractères spéciaux tels que @, !, etc. Il est également important de chiffrer les données sensibles en utilisant des protocoles tels que AES ou RSA, de limiter la quantité d’informations partagées en ligne, notamment en évitant de divulguer des informations personnelles et confidentielles telles que les coordonnées bancaires, les numéros de sécurité sociale et les mots de passe. Il est également essentiel de vérifier la sécurité des sites web et des applications, en s’assurant qu’ils utilisent un protocole HTTPS et qu’ils disposent d’un certificat SSL valide. Il est également conseillé de télécharger uniquement des applications à partir de sources fiables et de comprendre les paramètres de confidentialité des différentes applications et services en ligne que nous utilisons.

Par ailleurs, il existe plusieurs outils pour protéger notre vie privée en ligne. Il est possible d’ajuster les paramètres de confidentialité pour limiter la quantité d’informations partagées avec les gestionnaires de sites web. Des extensions telles que AdBlock, uBlock Origin ou Ghostery peuvent également être utilisées pour bloquer les publicités et les traqueurs.

Il est possible d’anonymiser notre navigation en utilisant l’un des nombreux services VPN (Virtual Private Network) disponibles pour crypter et modifier notre adresse IP et rendre notre empreinte digitale plus difficile à tracer. Des navigateurs axés sur la vie privée tels que Firefox Focus ou Tor peuvent également être utilisés pour limiter la quantité de données  collectées et stockées par le navigateur, et déploient une architecture de fonctionnement en utilisant un réseau de relais distribués pour cacher l’adresse IP de l’utilisateur et chiffrer de bout à bout le trafic. Le réseau TOR est particulièrement sécurisé car il ne stocke pas les données des utilisateurs et utilise un système de chiffrement multi-couches pour renforcer la confidentialité. Firefox Focus dispose quant à lui d’un système de blocage des traqueurs qui empêche les sites web de suivre la navigation de l’utilisateur. Ces navigateurs sont donc plus fiables en termes de protection de la vie privée que les navigateurs traditionnels.

collectées et stockées par le navigateur, et déploient une architecture de fonctionnement en utilisant un réseau de relais distribués pour cacher l’adresse IP de l’utilisateur et chiffrer de bout à bout le trafic. Le réseau TOR est particulièrement sécurisé car il ne stocke pas les données des utilisateurs et utilise un système de chiffrement multi-couches pour renforcer la confidentialité. Firefox Focus dispose quant à lui d’un système de blocage des traqueurs qui empêche les sites web de suivre la navigation de l’utilisateur. Ces navigateurs sont donc plus fiables en termes de protection de la vie privée que les navigateurs traditionnels.

Pour renforcer davantage la confidentialité de nos échanges, nous pouvons aussi utiliser des services de messagerie chiffrés de bout en bout tels que Signal, WhatsApp, ProtonMail ou Tutanota. Ces services assurent un niveau de sécurité supplémentaire en cryptant les messages à chaque étape de leur transfert, empêchant ainsi toute interception ou lecture par des tiers.

Il est également possible de stocker nos données en ligne de manière sécurisée en utilisant des services de stockage cloud cryptés tels que Nextcloud, Mega ou Sync.com. Ces services garantissent la confidentialité et la sécurité des données stockées, en cryptant les fichiers avant de les télécharger sur leurs serveurs et en utilisant des protocoles de sécurité avancés pour protéger les données contre les attaques malveillantes. Chez Area TechniK nous avons décidé d’installer sur nos propres serveurs Nextcloud et de l’utiliser pour assurer la confidentialité de nos échanges internes.

Enfin, pour éviter de divulguer des informations de recherche à des tiers lors de nos navigations, nous pouvons utiliser des moteurs de recherche axés sur la vie privée comme DuckDuckGo ou StartPage, qui respectent la vie privée de l’utilisateur en s’engageant à ne pas collecter de données de recherche ou de pistage lorsque vous naviguez.

Cependant, la protection de notre vie privée en ligne ne dépend pas uniquement de solutions techniques. Des démarches citoyennes pour la protection de notre vie privée sont également en cours, notamment avec la mise en place de lois et réglementations pour encadrer l’utilisation des données personnelles, ainsi que des campagnes de sensibilisation pour informer les utilisateurs sur les risques liés à la divulgation de leurs donnée. Cet article concourt à cette sensibilisation…

des démarches citoyennes…

Face à la collecte abusive de données personnelles, de nombreuses initiatives citoyennes ont vu le jour pour défendre nos droits. Parmi elles, on peut citer l’association française La Quadrature du Net, qui milite depuis 2008 dans le sens de la défense des droits et libertés des internautes. L’association mène des actions de sensibilisation auprès des citoyens, des décideurs politiques et des entreprises pour faire respecter les droits fondamentaux.

Face à la collecte abusive de données personnelles, de nombreuses initiatives citoyennes ont vu le jour pour défendre nos droits. Parmi elles, on peut citer l’association française La Quadrature du Net, qui milite depuis 2008 dans le sens de la défense des droits et libertés des internautes. L’association mène des actions de sensibilisation auprès des citoyens, des décideurs politiques et des entreprises pour faire respecter les droits fondamentaux.

Les droits fondamentaux défendus par La Quadrature du Net et d’autres initiatives citoyennes dans le contexte de la collecte abusive de données personnelles comprennent :

-

-

-

Le droit à la vie privée : Ce droit protège la confidentialité des informations personnelles d’un individu, y compris les données liées à son identité, ses préférences, ses habitudes de navigation, etc. Il garantit que les individus ont le contrôle sur la collecte, l’utilisation et la divulgation de leurs données personnelles.

- La protection des données personnelles : Ce droit stipule que les individus ont le droit de savoir quelles données sont collectées à leur sujet, comment elles sont utilisées et avec qui elles sont partagées. Il exige également que les organisations prennent des mesures pour protéger les données personnelles contre les accès non autorisés, les abus et les violations de sécurité.

- La liberté d’expression : Ce droit protège la liberté des individus de s’exprimer en ligne sans crainte de censure ou de répression. Il inclut également la liberté de chercher, recevoir et diffuser des informations sur Internet.

- La neutralité du net : Ce principe défend l’idée que tous les contenus, services et applications en ligne doivent être traités de manière égale par les fournisseurs d’accès Internet, sans discrimination, blocage ou ralentissement délibéré de certaines données ou services.

- La transparence et la responsabilité : Ces principes exigent que les organisations collectant et traitant des données personnelles soient transparentes quant à leurs pratiques et leurs politiques de confidentialité. Elles doivent également être tenues responsables de toute violation ou abus de données.

-

-

C’est en respect de ces principes que la Quadrature du Net a lancé une saisine du Conseil d’État contre la mise en place du passe sanitaire en France, considérant que celui-ci portait atteinte aux libertés fondamentales des citoyens. Bien que l’initiative fut fortement soutenue et louée par la société civile à l’époque, l’Ordonnance du 6 juillet 2021 du conseil d’état donna une suite défavorable à la requête de l’association. Elle aura au moins permis de mettre dans le débat public l’usage de tels dispositifs publics de contraintes sociales et économiques.

Parmi les autres démarches politiques apparus ces dernières années, citons le mouvement « Privacy Shield », initiative citoyenne qui a pour but de promouvoir une protection renforcée des données personnelles en Europe. Lancé en 2018, il rassemble des associations, des entreprises et des citoyens engagés pour la défense de la vie privée. Le mouvement a notamment œuvré pour la suppression du « Privacy Shield », un accord controversé entre l’Union européenne et les États-Unis sur la protection des données personnelles. En 2020, sous la pression d’un mouvement citoyen massif, la Cour de justice de l’Union européenne a invalidé cet accord au motif qu’il ne garantissait pas une protection suffisante des données personnelles des citoyens européens transférées vers les États-Unis. Une première grande victoire…

La désinformation et la cybercriminalité

des bobards, des charlatans et des corrupteurs

Un contenu quelqu’il soit est désormais accessible en un clic, facilitant ainsi sa diffusion… mais qu’en est-il de la propagation de contenus toxiques ? Plus généralement, grâce à cette disponibilité sans limite, les réseaux sociaux peuvent être utilisés pour la diffusion de fake news ou de canulars, de mythes ou de dogmes, jetant le trouble dans notre perception de la réalité. En effet, les algorithmes de recommandation des réseaux sociaux peuvent facilement nous enfermer dans des bulles préférentielles présentant des contenus similaires ou proches. Ceci conduit peu à peu à restreindre la diversité de nos sources d’information ce qui de fait nous rend plus vulnérables aux perceptions fallacieuses, aux analyses simplificatrices, aux manipulations mentales et/ou à la propagande idéologique. Cette pratique est souvent utilisée pour semer la confusion et la discorde, pour discréditer des personnes ou des organisations, ou pour inciter à la haine et à la violence envers des personnalités et/ou des groupes sociaux.  Nous le savons désormais, les publications les plus sensationnalistes et les plus controversées ont tendance à recevoir davantage d’attention et de visibilité, avec des algorithmes conçus pour maximiser l’engagement et l’interaction avec le contenu, augmentant ainsi leur portée dans l’espace public. L’effet « Buzz » comme on dit ! Cette propagation rapide de la désinformation peut avoir des conséquences graves sur les personnes et les communautés. Des théories scientifiques les plus farfelues aux endoctrinements spirituels de nouveaux genres, les crédo ne manquent pas pour tenter d’accaparer notre attention de façon virale. Tout ceci ne présage rien de bon en terme de dommages à la fois psychologiques, intellectuels voire physiques de nos contemporains.

Nous le savons désormais, les publications les plus sensationnalistes et les plus controversées ont tendance à recevoir davantage d’attention et de visibilité, avec des algorithmes conçus pour maximiser l’engagement et l’interaction avec le contenu, augmentant ainsi leur portée dans l’espace public. L’effet « Buzz » comme on dit ! Cette propagation rapide de la désinformation peut avoir des conséquences graves sur les personnes et les communautés. Des théories scientifiques les plus farfelues aux endoctrinements spirituels de nouveaux genres, les crédo ne manquent pas pour tenter d’accaparer notre attention de façon virale. Tout ceci ne présage rien de bon en terme de dommages à la fois psychologiques, intellectuels voire physiques de nos contemporains.

Les conséquences de la désinformation peuvent être particulièrement graves en matière de santé publique, comme cela a été le cas avec le remdesivir de Gilead Sciences. En effet, des lanceurs d’alerte ont accusé l’entreprise de manipuler les résultats des essais cliniques pour faire paraître le remdesivir plus efficace qu’il ne l’était réellement. Ce mensonge a conduit à une augmentation de la demande pour le médicament, loi de l’offre et de la demande oblige, ceci a permis à Gilead de fixer un prix élevé pour son produit. Il a été révélé depuis que les résultats initiaux de l’étude avaient été mal interprétés et que le médicament n’était en fait pas si largement efficace pour traiter la Covid-19 (voire même dangereux dans certains cas d’effets secondaires). Des exemples similaires de désinformation se sont multiplié à cette époque, telles l’utilisation de l’hydroxychloroquine comme traitement efficace contre la Covid-19, qui a été largement promue par des personnalités politiques de renom et des médias avant que des études ne prouvent son inefficacité thérapeutique. Mais ce faux remède clé en main a conduit à une utilisation généralisée du médicament dans certains pays, entraînant des effets néfastes sur l’accès de ce médicament pour certaines personnes attentes de maladies auto-immunes et nécessitant traitement à base d’hydroxychloroquine. Par exemple, au Brésil, le président Jair Bolsonaro a promu son usage pour traiter la Covid-19, ce qui a conduit à une augmentation significative de sa demande. Cela a eu pour conséquence une pénurie de cette molécule pour les personnes atteintes de maladies auto-immunes telles que le lupus et la polyarthrite rhumatoïde, pour lesquelles le médicament est également utilisé. De nombreuses autres études à travers le monde ont montré que l’utilisation de l’hydroxychloroquine n’avait pas d’effet significatif sur la réduction de la mortalité liée à la Covid-19 et pourtant des communautés entières d’internautes continuent de défendre l’idée de son efficacité. Comment sortir de l’obstination dans la sotise…?!

La désinformation sévit également là où on l’attend parfois le moins, dans l’économie, au détriment des droits des travailleurs. L’affaire Deliveroo en est un exemple significatif. En début d’année 2021, l’entreprise britannique a été critiquée pour avoir publié de fausses offres d’emploi sur les réseaux sociaux afin d’attirer de nouveaux travailleurs sur sa plateforme numérique dédiée à la livraison de repas à domicile. Les offres d’emploi publiées les aguichaient avec des promesses de rémunérations, disons… plutôt alléchantes. Mais il n’en fut rien. Des travailleurs prétendument  indépendants, employés par la plateforme, ont rapidement dénoncé leurs conditions de travail précaires et la classification erronée de leur statut, les empêchant ainsi de bénéficier des droits sociaux et du salaire minimum. Un scandale retentissant ! En réponse à cette pression, Deliveroo a commencé à offrir une protection accrue pour ses livreurs, notamment une assurance maladie, une assurance responsabilité civile et une protection contre le vol et les dommages matériels. L’entreprise pris rapidement des mesures pour améliorer la transparence des informations concernant les revenus et les conditions de travail des livreurs indépendants. Insuffisantes ces mesures n’ont pas suffi à calmer les critiques, et les travailleurs indépendants de Deliveroo ont continué à protester contre leurs conditions de travail précaires. Ainsi en avril 2021, un tribunal britannique a finalement tranché en faveur de la classification des livreurs de Deliveroo en tant que « salariés », leur accordant ainsi certains droits, tels que le salaire minimum et le droit aux congés payés. Cette décision a eu des implications importantes pour l’ensemble de l’industrie de l’économie des plateformes, car elle a remis en question le modèle commercial utilisé par de nombreuses entreprises qui employaient jusqu’alors des travailleurs indépendants dépourvus de couvertures sociales, de congés payés et de salaires minimum.

indépendants, employés par la plateforme, ont rapidement dénoncé leurs conditions de travail précaires et la classification erronée de leur statut, les empêchant ainsi de bénéficier des droits sociaux et du salaire minimum. Un scandale retentissant ! En réponse à cette pression, Deliveroo a commencé à offrir une protection accrue pour ses livreurs, notamment une assurance maladie, une assurance responsabilité civile et une protection contre le vol et les dommages matériels. L’entreprise pris rapidement des mesures pour améliorer la transparence des informations concernant les revenus et les conditions de travail des livreurs indépendants. Insuffisantes ces mesures n’ont pas suffi à calmer les critiques, et les travailleurs indépendants de Deliveroo ont continué à protester contre leurs conditions de travail précaires. Ainsi en avril 2021, un tribunal britannique a finalement tranché en faveur de la classification des livreurs de Deliveroo en tant que « salariés », leur accordant ainsi certains droits, tels que le salaire minimum et le droit aux congés payés. Cette décision a eu des implications importantes pour l’ensemble de l’industrie de l’économie des plateformes, car elle a remis en question le modèle commercial utilisé par de nombreuses entreprises qui employaient jusqu’alors des travailleurs indépendants dépourvus de couvertures sociales, de congés payés et de salaires minimum.

Face à des menaces grandissantes de pratiques cybercriminelles multiformes, volontaires ou induites, il devient crucial de tous nous sensibiliser aux dangers réels de la désinformation et que nous apprenions, avec l’appui des uns des autres, à vérifier les sources de l’information que nous voulons partager, que ce soit sur les réseaux sociaux ou même ailleurs dans la « vraie » vie. Il est également important que les utilisateurs soient conscients des risques de la désinformation sur les médias sociaux et qu’ils sachent comment évaluer la fiabilité d’une source. En ayant accès à du contenu précis et fiable, les utilisateurs pourront prendre des décisions davantage éclairées et éviter les conséquences néfastes de vague de désinformation.

Les moyens pour lutter contre ces fléaux

Cela commence probablement par l’intention de développer son propre esprit critique et de vérifier l’information tant que possible avant de la croire et de la partager. Des sources d’informations que nous pouvons qualifier de fiables sont les ouvrages d’experts ou de chercheurs sur des sujets précis, à l’appui d’études approfondies ou de revue à comité de lecteurs. Il est aussi généralement admis que les médias dits traditionnels (radio et télévision) sont souvent sources d’informations plus fiables que les sites web et les réseaux sociaux, car davantage soumis au devoir de vérification de l’information (même si de nombreuses coquilles demeurent). Pour autant, la concentration des moyens médiatiques aux mains de quelques oligarques, dénoncés par les ONG et médias indépendants, ainsi que la courtoisie attendue d’un pouvoir politique promu par des médias relais d’éléments de langage, ne nous laisse dupe de choix opportunistes dans la hiérarchie de l’information pouvant noyer les scandales sous des déluges de contre-feux médiatiques.

Par delà ces premières considérations, il nous semble important de pouvoir facilement signaler sur les plateformes en ligne des contenus inappropriés ou offensants. Certains pays ont déjà promulgués des lois pour lutter contre la désinformation et les fausses nouvelles en ligne, tandis que d’autres ont créé des organismes de réglementation pour surveiller et réglementer les activités en ligne. Néanmoins, ne tombons pas dans une

Les médias, les groupes de la société civile et les entreprises ne sont pas en reste, ils peuvent jouer un rôle important à leur niveau en fournissant des informations précises et sourcées à leurs usagers. Les institutions scolaires et les associations militantes quant à elles pourraient se voir allouer des moyens conséquents pour éduquer les citoyens dès le plus jeune âge sur la manière de reconnaître et de signaler la désinformation en formant sur les bases de la sémiologie, sur le fonctionnement du système médiatique, sur les modalités de vérification de sources, sur la mise en perspective d’une multitude de points de vue, sur l’infalsibiabilité d’une preuve, etc.

Quant à la cybercriminalité, il est important de s’en protéger en utilisant des outils tels qu’un antivirus, un pare-feu voire un logiciel anti-malware pour protéger les ordinateurs et les appareils mobiles contre les attaques. Par ailleurs, et plus généralement, il est très important de ne pas cliquer sur des liens qui pourraient s’avérer suspects ou de télécharger des fichiers provenant de sources inconnues. Tout dépend bien entendu de ce que nous faisons. S’il s’agit de se connecter sur l’un de vos serveurs autonomes avec peu de traffic n’ayant plus de certificat SSL valide, le problème ne se pose pas. Par contre, concernant les gouvernements et les entreprises, s’ils souhaitenet être sérieux, ceux-ci doivent nécessairement prendre des mesures drastiques pour protéger leurs échanges contre de possibles attaques cybercriminelles en utilisant des technologies telles que le chiffrement et/ou en adoptant des politiques de sécurité strictes.

Mais au-delà de ces considérations, l’hégémonie pleinement accomplie apparaît-elle peut-être avec la mise en évidence de comportements attendus par tout à chacun, que ce soit dans le numérique comme dans la vie quotidienne ? Qu’en est-il des inadaptés ? des opposants politiques ? des résistants de la première heure ? des lanceurs d’alerte de notre perte de souveraineté ? des petits développeurs alternatifs ? Il est vrai que ceux qui s’opposent aux comportements attendus, que ce soit dans le numérique ou dans la vie quotidienne, peuvent facilement subir les méfaits de telles dynamiques. Ces personnes souvent en désaccord avec les idées et les valeurs dominantes cherchent à promouvoir des alternatives ou à contester les normes établies. Elles se voient trop souvent confrontées à des pressions sociales, économiques ou politiques pour se conformer aux comportements attendus, au point même de se voir marginalisées ou ostracisées pour leurs positions perçues, comme rebelles, ou tout simplement trop divergentes aux intérêts établis. Pourtant, c’est souvent grâce à leur opposition et à leur résistance que des changements sociaux et politiques se produisent. Les lanceurs d’alerte et les petits développeurs alternatifs mettent en évidence les pratiques abusives ou les failles dans les systèmes, tandis que les opposants politiques et les résistants permettent la mise en question des normes et des valeurs qui soutiennent une certaine hégémonie culturelle installée. Avec la question toujours brûlante de savoir ce que vaut réellement notre souveraineté démocratique à une ère d’hétéronomie numérique avancée. En fin de compte, il semble important de reconnaître que les comportements attendus ne sont pas immuables et que les idées et les croyances dominantes peuvent être contestées et remises en question. Les inadaptés, les opposants politiques, les résistants de la première heure, les lanceurs d’alerte et les petits développeurs alternatifs ont un rôle important à jouer dans cette remise en question et peuvent contribuer à forger de nouvelles visions et de nouveaux récits pour la société.

Mais au-delà de ces considérations, l’hégémonie pleinement accomplie apparaît-elle peut-être avec la mise en évidence de comportements attendus par tout à chacun, que ce soit dans le numérique comme dans la vie quotidienne ? Qu’en est-il des inadaptés ? des opposants politiques ? des résistants de la première heure ? des lanceurs d’alerte de notre perte de souveraineté ? des petits développeurs alternatifs ? Il est vrai que ceux qui s’opposent aux comportements attendus, que ce soit dans le numérique ou dans la vie quotidienne, peuvent facilement subir les méfaits de telles dynamiques. Ces personnes souvent en désaccord avec les idées et les valeurs dominantes cherchent à promouvoir des alternatives ou à contester les normes établies. Elles se voient trop souvent confrontées à des pressions sociales, économiques ou politiques pour se conformer aux comportements attendus, au point même de se voir marginalisées ou ostracisées pour leurs positions perçues, comme rebelles, ou tout simplement trop divergentes aux intérêts établis. Pourtant, c’est souvent grâce à leur opposition et à leur résistance que des changements sociaux et politiques se produisent. Les lanceurs d’alerte et les petits développeurs alternatifs mettent en évidence les pratiques abusives ou les failles dans les systèmes, tandis que les opposants politiques et les résistants permettent la mise en question des normes et des valeurs qui soutiennent une certaine hégémonie culturelle installée. Avec la question toujours brûlante de savoir ce que vaut réellement notre souveraineté démocratique à une ère d’hétéronomie numérique avancée. En fin de compte, il semble important de reconnaître que les comportements attendus ne sont pas immuables et que les idées et les croyances dominantes peuvent être contestées et remises en question. Les inadaptés, les opposants politiques, les résistants de la première heure, les lanceurs d’alerte et les petits développeurs alternatifs ont un rôle important à jouer dans cette remise en question et peuvent contribuer à forger de nouvelles visions et de nouveaux récits pour la société.

La régulation des géants du web

Le « je t’aime moi non plus » de la domination

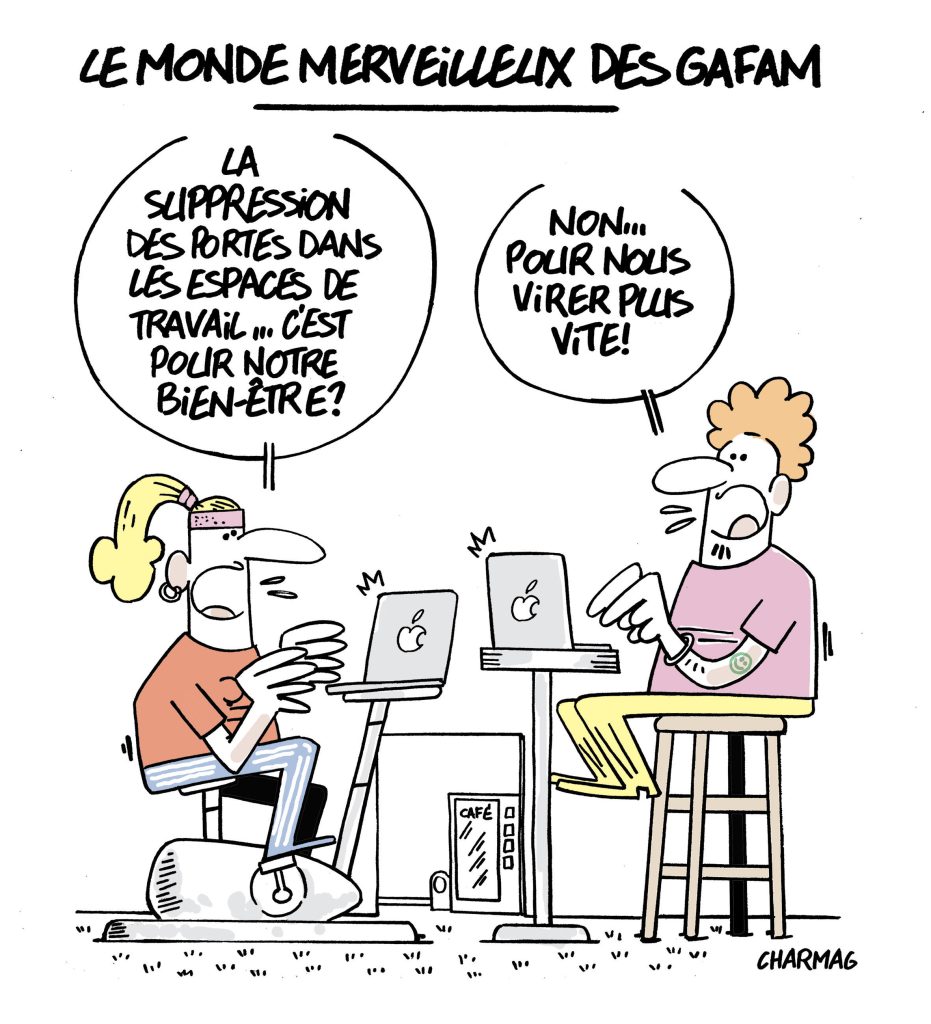

Dans un monde de plus en plus numérique, les géants du web, les GAFAM renommés depuis peu MAAMA pour Microsoft, Amazon, Alphabet (maison mère de Google), Meta (maison mère de Facebook) et Apple, ont acquis une position dominante inquiétante dans le paysage technologique, contrôlant une grande partie des données et de l’information en ligne. Bien que ces entreprises aient apporté de nombreux avantages en termes de connectivité et d’efficacité dans nos échanges, leur domination pose également plusieurs risques pour nous, utilisateurs, notamment en termes de respect du principe de libre concurrence, de protection de la vie privée et de prévention quant à la manipulation de l’opinion publique.

L’une des principales préoccupations liées à la domination des géants du web est la réduction de la concurrence sur le marché par effet de concentration. En effet, ces entreprises ont souvent la capacité de racheter ou de copier les concurrents potentiels, ce qui entrave de ce fait la libre concurrence et la diversification des acteurs dans l’écosystème technologique. Ainsi en 2012, Facebook a acquis Instagram, une application de partage de photos très populaire, pour un milliard de dollars. Cette acquisition a été critiquée à l’époque par certains experts voyant par cette opportune acquisition l’élimination de l’un de ses potentiels concurrents, ce qui a contribué directement à renforcer la position dominante de Facebook (devenu Meta) sur le marché des réseaux sociaux. Merci Zückie pour ta propension à préserver la diversité !

De plus, leur position dominante leur permet de dicter les conditions auxquelles les autres entreprises peuvent accéder à leurs plateformes et services, ce qui peut entraîner une réduction de choix pour le consommateurs et l’apparition d’abus de position dominante néfastes à l’innovation. Un exemple récent de la manière dont les géants du web peuvent dicter les conditions d’accès à leurs plateformes est la dispute générée entre Apple et Epic Games, l’éditeur de l’incontournable jeu vidéo Fortnite. En août 2020, Epic a lancé une mise à jour de Fortnite qui permettait aux joueurs d’acheter des objets virtuels directement auprès d’Epic, contournant ainsi le système de paiement d’Apple sur l’App Store. En réponse, Apple a retiré Fortnite de l’App Store, ce qui a déclenché une bataille juridique entre les deux entreprises. Epic a alors accusé Apple de pratiques anticoncurrentielles en imposant une commission de 30% sur toutes les transactions effectuées sur l’App Store, et en refusant aux développeurs d’utiliser d’autres systèmes de paiement. Epic a également déposé une plainte similaire contre Google pour sa politique de commission de 30% sur le Google Play Store. Les deux entreprises ont été accusées de verrouiller les utilisateurs sur leurs plateformes, limitant ainsi la concurrence et l’innovation dans le marché des applications mobiles.

Les géants du web sont également accusés de collecter des données personnelles de manière abusive, mettant par là-même en danger la vie privée de leurs utilisateurs. Les pratiques de collecte de données et d’analyse comportementale restent très opaques, ce qui empêche les utilisateurs de bien comprendre comment leurs informations sont utilisées. En 2020, la pandémie de COVID-19 a poussé de nombreux travailleurs à distance à utiliser des outils de visioconférence, dont Zoom, pour communiquer avec leurs collègues et leurs clients. Quelques mois plus tard, l’application Zoom a reconnu avoir collecté des données personnelles de manière abusive, en particulier en ce qui concerne les utilisateurs de Mac. Lorsque ceux-ci installaient Zoom sur leur ordinateur, l’application créait un serveur local qui restait actif même après la fermeture de l’application, permettant ainsi à Zoom de collecter des données sur l’utilisation de l’ordinateur, y compris l’enregistrement de l’écran de l’utilisateur, et ce, sans son consentement éclairé.

Enfin, les géants du web peuvent également être utilisés pour manipuler l’opinion publique en ligne. Les campagnes de désinformation et les manipulations de l’algorithme de recommandation peuvent influencer les opinions et les comportements des utilisateurs, entraînant ainsi des conséquences néfastes pour la société dans son ensemble. Cette manipulation peut prendre plusieurs formes, de la diffusion de fausses nouvelles à la création de faux comptes pour influencer les débats en ligne ou pour mieux noter tel ou tel établissement, tel ou tel artiste, tel ou tel livre, etc.. etc.. etc.. Pire encore le système de recommandation de YouTube a été fortement critiqué pour son rôle dans la propagation de contenus extrémistes et conspirationnistes. L’algorithme de YouTube utilise l’historique de visionnage de l’utilisateur pour recommander d’autres vidéos, ce qui peut très rapidement entraîner une spirale de radicalisation si les utilisateurs sont exposés à des contenus de plus en plus extrêmes les ayant enfermés dans leur propre bulle préformatée par les algorithmes. Cette situation peut facilement conduire à des préjugés renforcés, une polarisation accrue des postures et à la propagation délibérée de fausses informations. De quoi alimenter des réactions passionnelles qui susciteront en retour de nouvelles réactions passionnelles… Un cercle vicieux sans fin…

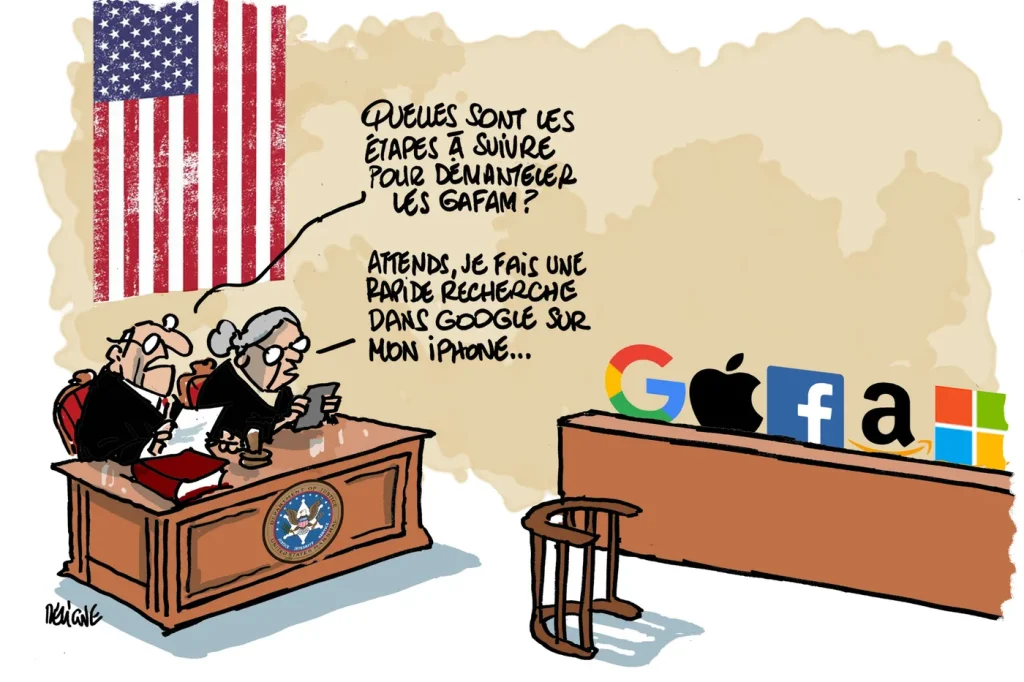

Les propositions pour les réguler

Les géants du web ont longtemps dominé le marché technologique, offrant des services et des plateformes à des millions d’utilisateurs à travers le monde. Cependant, cette domination a entraîné des risques pour la concurrence, la vie privée des utilisateurs et la manipulation de l’opinion publique en ligne. Pour répondre à ces préoccupations, plusieurs solutions ont été proposées pour réguler leur pouvoir.

La réglementation antitrust est l’une des solutions les plus courantes proposées pour briser les monopoles et promouvoir une concurrence équitable. Les autorités de réglementation antitrust peuvent en effet imposer des restrictions aux pratiques commerciales des géants du web, comme leur capacité à acquérir d’autres entreprises ou à privilégier leurs propres produits sur leur plateforme. Dans les années 1990, Microsoft a fait l’objet d’une action antitrust majeure aux États-Unis, connue sous le nom de procès Microsoft. L’affaire a été engagée par le département de la Justice américain et plusieurs États américains. Ils accusaient Microsoft d’abus de position dominante sur le marché des systèmes d’exploitation pour ordinateurs personnels en liant illégalement son système d’exploitation Windows avec son navigateur Internet Explorer, ce qui entravait la concurrence. En 2001, un jugement a été rendu, ordonnant des mesures de remède pour réguler les pratiques commerciales de Microsoft et protéger la concurrence. De nombreux gouvernements ont également proposé la création d’une autorité de réglementation pour surveiller les pratiques des géants du web et les empêcher d’abuser de leur position dominante. En Europe, la Commission européenne a créé une autorité de réglementation antitrust appelée la Direction générale de la concurrence (DG COMP), qui a enquêté sur les pratiques commerciales de plusieurs géants du web. Elle a notamment mené plusieurs enquêtes antitrust contre Google. Ainsi en 2017, l’entreprise a été condamnée à une amende de plusieurs milliards d’euros pour abus de position dominante dans le secteur des moteurs de recherche en ligne, en favorisant ses propres services de comparaison de prix dans les résultats de recherche. En 2018, elle a également écopé de sanctions pour pratiques anticoncurrentielles dans le secteur de la publicité en ligne.

La protection de la vie privée des utilisateurs est également un enjeu important dans cette régulation. Plusieurs lois, telles que le Règlement général sur la protection des données (RGPD) en Europe et le California Consumer Privacy Act (CCPA) aux États-Unis, ont été adoptées pour protéger les données personnelles des utilisateurs et leur donner plus de contrôle sur la manière dont leurs informations sont utilisées. La mise en place de règles claires concernant la collecte et l’utilisation des données personnelles peut aider à garantir que les utilisateurs sont informés de la manière dont leurs données sont traitées et qu’ils ont la possibilité d’affirmer leur consentement éclairé.

Enfin, la désinformation en ligne est un risque majeur pour la société dans son ensemble. Des mesures doivent être prises pour lutter contre la propagation de fausses informations, qui peuvent influencer les opinions et les comportements des utilisateurs en ligne. Cela pourrait inclure des politiques de transparence pour les publicités politiques en ligne, ainsi que des réglementations pour garantir une couverture médiatique équilibrée et impartiale. Mais pour atteindre ces objectifs, sera-t-il nécessaire aux populations d’intégrer ces considérations au sein même de la constitution de leurs pays ?! Rien n’est moins sûr.

Les risques environnementaux liés à la numérisation et à la technocratisation de nos vies

des impacts environnementaux sans précédents

Parmi les dimensions abordées dans ce dossier traitant de l’impact de la vie numérique sur nos vies, la production de matériel électronique n’est pas en reste. Elle aurait même peut-être dû se situer en tout début de dossier. En effet celle-ci requiert à l’échelle mondiale l’extraction phénoménale de quantités de matières premières comme le cuivre, l’or, le coltan, le lithium, le cobalt, souvent exploités dans des pays en développement sans état de droit avancé ou conventions collectives reconnues avec des conséquences environnementales et sociales désastreuses. Citons parmi les crimes perpétrés, la pollution des sols, la coupe à blanc forestière, la mise en danger de la santé humaine et des écosystèmes ainsi que la violation des droits humains. Ajoutons que lors du processus de fabrication de ces équipements, l’utilisation de produits chimiques toxiques tels que le mercure, le plomb, le brome et le cadmium est nécessaire. Ces usages intensifs occasionnent là aussi des répercussions mortifères pour la santé humaine et l’environnement.

L’utilisation de services numériques tels que le streaming vidéo, les réseaux sociaux et les applications mobiles contribue également à la consommation d’énergie. En effet, ces services nécessitent des centres de données gigantesques qui stockent, traitent et distribuent des informations. Ces centres de données sont souvent situés dans des zones où l’électricité est peu coûteuse, souvent alimentés par des sources d’énergie fossile, et fonctionnent 24 heures sur 24, 7 jours sur 7. Selon une étude de Greenpeace, les centres de données représentaient 2% des émissions mondiales de gaz à effet de serre en 2018, et ce chiffre pourrait atteindre 3,2% d’ici 2025. L’Agence Internationale de l’Energie (AIE) a quant à elle estimé que le secteur des TIC (Technologies de l’Information et de la Communication), qui comprend notamment la production d’équipements électroniques et les services numériques, représentait environ 10% de la consommation électrique mondiale en 2019. L’AIE prévoit également que cette consommation électrique devrait doubler d’ici 2030, ce qui aurait un impact significatif sur les émissions de GES.

La gestion des déchets électroniques devient un problème environnemental majeur qui concerne tous les pays du monde, qu’ils soient dits développés ou en développement. Les équipements électroniques tels que les ordinateurs, les smartphones, les téléviseurs, les appareils photo et les appareils électroménagers ont une durée de vie relativement courte et sont souvent remplacés par des modèles plus récents et plus performants. Cela a entraîné une surproduction et une surconsommation de ces produits, ainsi qu’une quantité considérable de déchets électroniques qui ne sont pas correctement recyclés. Selon le Global E-waste Monitor 2020, la quantité de déchets électroniques produits dans le monde en 2019 était estimée à 53,6 millions de tonnes, soit l’équivalent de 350 navires de croisière. Cette quantité devrait augmenter à plus de 74 millions de tonnes d’ici 2030, ce qui représente une croissance de 21% par rapport à 2019. Les déchets électroniques sont donc l’une des sources de déchets à la croissance la plus rapide au monde. En France, selon l’Agence de l’environnement et de la maîtrise de l’énergie (ADEME), chaque année, plus de 1,5 million de tonnes de déchets électroniques sont générées, ce qui représente environ 22 kg par habitant. Seuls 40% de ces déchets sont collectés et traités de manière appropriée, tandis que les 60% restants sont envoyés dans des décharges, incinérés ou exportés vers d’autres pays pour y être sous-traités.